[親生仔] Google Pixel 討論區 (38) 4a?

新型冠狀人

1001 回覆

13 Like

3 Dislike

自閉仔1&2號,無女溝,日日打飛機數日子,第幾日打飛機啦?

自閉仔2號你個打飛機po俾人笑柒緊你啦!

自閉仔2號你個打飛機po俾人笑柒緊你啦!

推你 老母落屎坑

老母落屎坑

老母落屎坑

老母落屎坑你老母用奶共機 。柒頭

自閉仔1號 無女無人想知,仲要數,打咗成個月飛機講人知

你周就周,同塔交係唔庭 。因為日日打飛機

破撚咗啦自閉柒頭

錯鳩晒啦,𨶙𨳒自閉仔2號

垃圾藍絲狗,返去你個三星藍絲po啦!躝

4A有無咩新消息

如果5唔用8系咁咪同A又近咗囉

如果5唔用8系咁咪同A又近咗囉

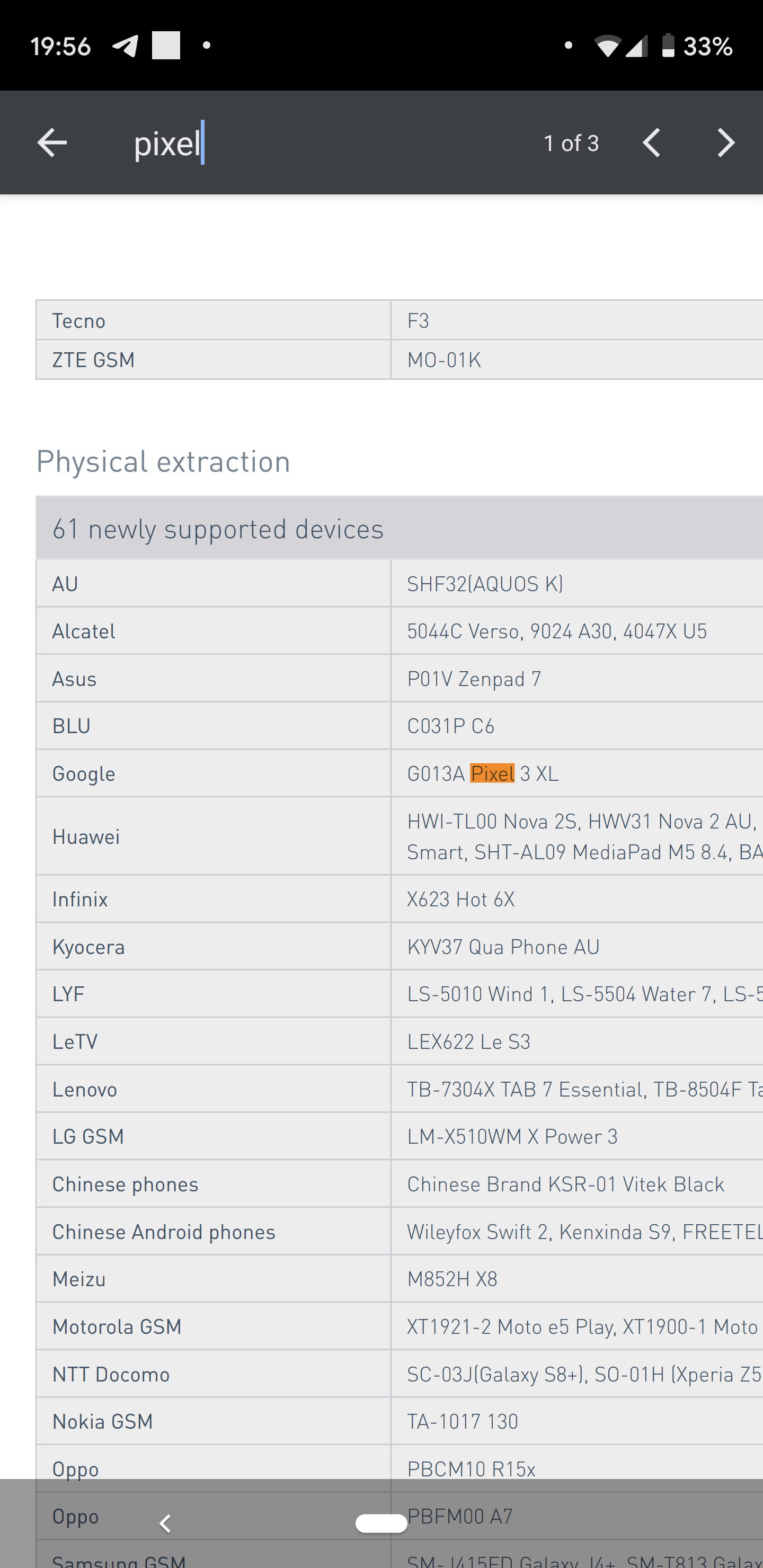

睇返cellebrite 上年3月 已經話pixel 3xl 可以做到physical extraction 係咪姐係被狗攞到就會crack到?

係啊!

所以唔知攞粒M Chip嚟打飛機jm9

所以唔知攞粒M Chip嚟打飛機jm9

不嬲都係要安全就咪撚root 機

咁仲有咩係安全?

無

部pixel1 而家淨係用黎back up

有冇保養方法推薦

想用多幾年

有冇保養方法推薦

想用多幾年

唉 屌

你班友

物理提取 – Physical Extraction

為了對裝置進行最全面和詳細的分析,Cellebrite的物理提取可以讀取手機快閃記憶體的已配置(allocated)和未配置(unallocated)空間中的資料。 這些資料可大致分為三種不同型態的內容:

1. 邏輯提取以外的內容。如之前檔案系統提取所敘,邏輯提取透過API與裝置溝通進而取得內容,但使用API可提取內容有限。

2. 系統刪除之檔案。系統僅刪除資料的位址索引,實際資料還在快閃記憶體中。

3. 由手機自主收集的內容,如wi-fi networks,GPS locations,web history,email headers,照片的EXIF等。

https://www.paramitadigital.com/2019/07/08/4pc-physical-extraction/

Physical extraction is a bit-by-bit copy of the physical storage / entire filesystem / device memory or as a hex-dump.

即係話成個storage dump出黎,對於一部未加密既電話就有用既

比個例子你地

有個人用緊一部已加密既電話,佢唔好彩跌左部機

咁岩有條友執到部機喎

咁佢又想睇部機入面有咩野,但又冇密碼,咁點算?

然後佢google左陣發現可以用Cellebrite extract左部機既storage出黎睇

佢買完套野做Physical Extraction

最後佢一打開,發現得堆加密資料

試問呢個情況,佢最後拎到D咩資料呢?

呢個問題唔洗答我啦,你自己明就得

唔明就直接睇番條link

篇野有講到Android加密機制,所以我唔講啦

你班友

物理提取 – Physical Extraction

為了對裝置進行最全面和詳細的分析,Cellebrite的物理提取可以讀取手機快閃記憶體的已配置(allocated)和未配置(unallocated)空間中的資料。 這些資料可大致分為三種不同型態的內容:

1. 邏輯提取以外的內容。如之前檔案系統提取所敘,邏輯提取透過API與裝置溝通進而取得內容,但使用API可提取內容有限。

2. 系統刪除之檔案。系統僅刪除資料的位址索引,實際資料還在快閃記憶體中。

3. 由手機自主收集的內容,如wi-fi networks,GPS locations,web history,email headers,照片的EXIF等。

https://www.paramitadigital.com/2019/07/08/4pc-physical-extraction/

Physical extraction is a bit-by-bit copy of the physical storage / entire filesystem / device memory or as a hex-dump.

即係話成個storage dump出黎,對於一部未加密既電話就有用既

比個例子你地

有個人用緊一部已加密既電話,佢唔好彩跌左部機

咁岩有條友執到部機喎

咁佢又想睇部機入面有咩野,但又冇密碼,咁點算?

然後佢google左陣發現可以用Cellebrite extract左部機既storage出黎睇

佢買完套野做Physical Extraction

最後佢一打開,發現得堆加密資料

試問呢個情況,佢最後拎到D咩資料呢?

呢個問題唔洗答我啦,你自己明就得

唔明就直接睇番條link

篇野有講到Android加密機制,所以我唔講啦

谷歌宣稱,其Pixel 2 智能手機中的加密功能可有效阻止對硬件、軟件、操作系統和固件的攻擊。

5月底,谷歌宣稱,其Pixel 2 智能手機中的加密功能可有效阻止對硬件、軟件、操作系統和固件的攻擊。該安全功能的核心是“內部人攻擊阻抗”,即便取得管理員權限的特權用戶也無法在手機主人不配合的情況下無損突破該加密。

5月31日,谷歌安卓開發者博客上,谷歌軟件工程師Shawn Willden 表示:“安卓安全團隊認為,內部人攻擊阻抗是用戶數據防護整體策略中的重要部分。”

隨著Pixel 2 的發布,谷歌證明了用戶數據是可以抵禦特權內部人攻擊的,所有手機廠商最好都採取類似措施。

內部人攻擊阻抗功能是為了挫敗攻擊者利用流氓固件取得解密手機數據所需的密鑰的。Pixel 2 手機默認加密用戶的所有數據。用於解密數據的密鑰存儲在手機單獨的一塊防篡改硬件模塊上。

該模塊含有檢查用戶口令有效性的固件,確保只有輸入了正確的口令才能解密設備,並對口令輸錯重試的速度做了限制,防止攻擊者使用暴力破解方法猜解口令。

固件本身經過了數字簽名,防止攻擊者使用偽造或流氓固件試圖盜取該硬件模塊中的解密密鑰。攻擊者只有破解了數字簽名驗證過程,或者獲取到數字簽名密鑰給自己的流氓固件籤上名,才可以突破該方法的防護。

因為簽名檢查軟件不僅體積小,還是隔離的,所以非常難以破解。

但用於簽名的密鑰還是得存儲在某個地方,而且至少有一小部分人需要用這些密鑰來簽名合法固件。

公司企業通常會把這些密鑰存儲在非常安全的地方,並儘量減少能接觸到它們的人數,降低密鑰被盜的風險。但這麼做並不能保證安全,因為能取得簽名密鑰的人有可能被強迫或被誘騙交出密鑰。

所以穀歌在Pixel 2中的策略就是,將防護做到含有加密密鑰的硬件安全模塊中。谷歌的目標是確保即便攻擊者成功搞到固件簽名密鑰,也無法在缺乏用戶主動配合的情況下往Pixel 2上安裝流氓固件。尤其是,除非用戶輸入正確的口令,否則即使固件經過合法簽名,攻擊者也不能在Pixel 2上更新該固件。

攻擊者當然可以強制固件升級,就像翻新時可能需要做的一樣,但這樣一來手機上存儲的所有加密數據也就同時清除掉了。

5月底,谷歌宣稱,其Pixel 2 智能手機中的加密功能可有效阻止對硬件、軟件、操作系統和固件的攻擊。該安全功能的核心是“內部人攻擊阻抗”,即便取得管理員權限的特權用戶也無法在手機主人不配合的情況下無損突破該加密。

5月31日,谷歌安卓開發者博客上,谷歌軟件工程師Shawn Willden 表示:“安卓安全團隊認為,內部人攻擊阻抗是用戶數據防護整體策略中的重要部分。”

隨著Pixel 2 的發布,谷歌證明了用戶數據是可以抵禦特權內部人攻擊的,所有手機廠商最好都採取類似措施。

內部人攻擊阻抗功能是為了挫敗攻擊者利用流氓固件取得解密手機數據所需的密鑰的。Pixel 2 手機默認加密用戶的所有數據。用於解密數據的密鑰存儲在手機單獨的一塊防篡改硬件模塊上。

該模塊含有檢查用戶口令有效性的固件,確保只有輸入了正確的口令才能解密設備,並對口令輸錯重試的速度做了限制,防止攻擊者使用暴力破解方法猜解口令。

固件本身經過了數字簽名,防止攻擊者使用偽造或流氓固件試圖盜取該硬件模塊中的解密密鑰。攻擊者只有破解了數字簽名驗證過程,或者獲取到數字簽名密鑰給自己的流氓固件籤上名,才可以突破該方法的防護。

因為簽名檢查軟件不僅體積小,還是隔離的,所以非常難以破解。

但用於簽名的密鑰還是得存儲在某個地方,而且至少有一小部分人需要用這些密鑰來簽名合法固件。

公司企業通常會把這些密鑰存儲在非常安全的地方,並儘量減少能接觸到它們的人數,降低密鑰被盜的風險。但這麼做並不能保證安全,因為能取得簽名密鑰的人有可能被強迫或被誘騙交出密鑰。

所以穀歌在Pixel 2中的策略就是,將防護做到含有加密密鑰的硬件安全模塊中。谷歌的目標是確保即便攻擊者成功搞到固件簽名密鑰,也無法在缺乏用戶主動配合的情況下往Pixel 2上安裝流氓固件。尤其是,除非用戶輸入正確的口令,否則即使固件經過合法簽名,攻擊者也不能在Pixel 2上更新該固件。

攻擊者當然可以強制固件升級,就像翻新時可能需要做的一樣,但這樣一來手機上存儲的所有加密數據也就同時清除掉了。

想問下pixel係咪default有嗰個secure start up

thx 巴打

thx 巴打如果唔dump出嚟,想用方法係部機裡面睇檔案呢? 依家驚狗多過驚賊。加當啱啱又有條新例生效…